offline

- vinted

- Super građanin

- Pridružio: 11 Jul 2015

- Poruke: 1321

- Gde živiš: Univerzum br.8

|

- 17Ovo se svidja korisnicima: SlobaBgd, jogurtmen, Rogi, profiler1982, rapha, _Sale, Parker1, mpman, Mikulino, klodovik, Ričard, Brok, eleutheros, magna86, gsb, Jovo93, Streetman

Registruj se da bi pohvalio/la poruku!

Evo da dam svoj mali doprinos Linux zajednici (a i Windows zajednici takodje jer se i njih tiče) ovde na forumu i nadam se da će ovaj članak biti od koristi mnogima koji će imati želju da isprobaju Kali Linux, kao i da stavimo i razgraničimo jednu jasnu crtu izmedju etičkog i ne etičkog načina upotrebe ove Linux distribucije.

Malo prvo da kažem nešto o Kali Linux-u. Kali Linux je naslednik BackTrack-a i to je čist Debian, a jedina razlika je tome što ima sve moguće alate za pentest i forenziku, što ovu distribuciju odvaja od drugih sličnih distribucija ovog tipa, zatim prednost korišćenja Kali Linuxa se ugleda u tome što je zajednica brojna i lako se stiže do potrebnih informacija. Mnogi alati koje pojedinci razvijaju uvek su dostupni za ovu platformu. Sa Kalijem ćete najlakše ući u svet pentestinga (ne i u svet Linux-a), odnosno da kažemo hakovanja i pronalaženja najraznovrsnijih slabosti na sistemu, mrežama , BT uredjajim, bežičnim uredjajima, sajtovima, Androidima…

Kolko dugo koristim ovu distribuciju, a koristim je od vremena BackTrack-a, nisam upoznat sa više od maximalno 50% alata koje poseduje Kali Linux. Smatarm i da je nemoguće poznavati sve one alate koje Kali poseduje jer su pojedini toliko usko specifični da se odnose na jedan segment opreme. Na primer uopšte ne poznajem tehniku RFID prenosa tako da te alate ne koristim i nepoznajem ih. Ono na šta se moje poznavanje Kali Linux-a svodi jesu alati sa kojima se u svakom smislu ispituje mreža, kao i mrežna oprema i otkrivaju njenih slabosti odnosno potecijalna mesta gde je moguće naći sigurnosni propust koji se mogu posle iskoristiti na razne načine.

Takodje jedno bitno vidjenje za šta Kali linux može da se koristi jeste da neko bukvalno dobije posao hakera. U kom smislu? Pa ako ste dobar poznavalac ovih alata možete lepo uz dobijenu dozvolu, uvek pisanu izjavu, da ispitujete neku ili nečiju mrežu i da onda nakon završenog ispitivanja napišete pisani izveštaj o njenim slabostima, kao i preporuke kako da se od otkrivenih slabosti zaštiti ta mreža. Ovaj pisani dokument sa potpisom ovlašćenog lica vam daje mogućnost da radite legalno i štiti vas od zakonskih sankcija. Ma koliko ovo vama zvučalo čudno, mnogi se bave ovim poslom, a postoje i specijalizovane grupe koje možete unajmiti da vašu mrežu bukvalno napadnu sa svih strana i da posle ispitivanja u dogovoru sa vama otklone pronadjene mane i povećaju sigurnost vaše mreže. Svako ispitivanje mreže nikada nije javno. Za to sem vas znaju samo još dve tri osobe iz same kompanije gde se ispituje mreža. Zašto? Razlog je taj da se dobije što bolji uvid u sugirnosnim propistima mreže, jer ako su korisnici upoznati sa ovim, možda neće koristiti svoje sisteme onako kako ih koriste, a to je bitan preduslov da se dobije što jasnija slika. Taj vaš pisani izveštaj na kraju predajete ovlašćenom licu, kao i administratoru mreže i za taj vaš rad budete plaćeni. U glavnom Aplikacionom meniju Kali Linuxa postoji deo “REPORTING TOOLS”. Znači alati kako se sastavljaju izveštaji. Ovo gore opisano i ovako uradjeno se zove etičko hakovanje. Sve druge radnje bez pisanih dokumenata su ne etičko hakovanje odnosno tretira se kao kradja i podleže krivičnom zakonu, izuzev ako ovo radite na sopstvenoj mreži.

Sve ono što se čuli i videli o Kali Linux-u da je moguće upasti u tudji kompjuter, da je moguće razbiti šifru na ruteru, da je moguće doći do vaših šifara za FB, Gmail i ostalo. Moguće je… BILO. Znači u prošlom vremenu. Moguće je i sada na starim ne apdejtovanim sistemima, bez Firewall-a (FW u daljem textu) bez antivirusa i loše konfigurisanim. A ko još koristi takve sisteme? Sada više to nije moguće u toj meri ili je u mnogostruko otežano. Zašto? Pa niko nije sedeo skrštenih ruku i gledao kako postoji mogućnost da nam neko lagano uzima podatke. Na primer pojavom alata Cookie Cadger koji je iskoristio cookie bilo je moguće stići do svih šifara na svim sajtovima. Meni je neverovatno šta je sve bilo moguće preko ovoga pronaći, da se razumemo i sada je moguće, ali umnogome otežano ili za neke stvari onemogućeno potpuno. Kada su ovo odgovorni na FB-u i ostalim društvenim mrežama i servisima videli ovo prvo su napravili jedno medjurešenje, da bi na kraju prešli kao i svi takvi servisi sa http standarda na https. (otvorite google i vidite na čemu je). Evo jedna moja preporuka našim admisnistraorima na My City da i oni uvedu https standard. Ovo je zaštita od MITM napada (biće opisano dole u textu)

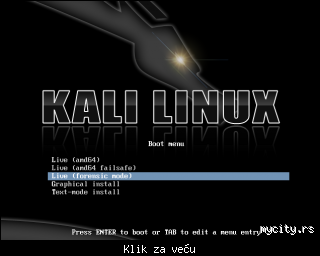

Kali Linux kada se pokrene sa bootabilnog USB-a/DVD-a, imate više mogućnosti. Možete izabrati sledeće:

-instalciju

-live upotrebu ili

-Foreznic mode.

Foreznik mode se upotrebljava baš onako kako je naš moderator SlobaBgd opisao u svom članku:

Uvod u kompjutersku forenziku

Tako da Kali Linux ima i ovaj vid upotrebe o kome mnogi ne znaju ili nisu upoznati. Za forenzičara na našim prostorima sem upotrebe pendreka kao sredstvo ubedjivanja i poligrafa ili ostalih sličnih metoda  , potrebno je znanje kako se nešto radi kao i kako se ovi svi alati upotrebljavaju. Nisam koristio Kali Linux na taj način tako da zaista ne znam puno o ovom načinu. Ko želi može da koristi literaturu o tome i nauči ove tehnike koje su sigurno budućnost, a opet blisko povezane sa sigurnošću sistema. , potrebno je znanje kako se nešto radi kao i kako se ovi svi alati upotrebljavaju. Nisam koristio Kali Linux na taj način tako da zaista ne znam puno o ovom načinu. Ko želi može da koristi literaturu o tome i nauči ove tehnike koje su sigurno budućnost, a opet blisko povezane sa sigurnošću sistema.

Kada Kali Linux podignete u live mode ili ga instalirate glavni meni sadrži sledeće opcije:

INFORMATiON GATHERiNG – prikuplajnje informacija

VULNERABILiTY ANALYSIS - ispitivanje slabosti sistema

WIRELESS ATTACKS – altati za napad bežične opreme

WEB APPLiCATIONS – alati za anlaizu web stranica, servera

EXPLOITATiON TOOLS – alati za istraživanje

FORENSICS TOOLS – forenzički alati

STRESS TESTING – testiranje na stres

SNIFFING & SPOOFING – alati za ispitivanje i prusmeravanje saobraćaja na mreži

PASSWORD ATTACKS - alati za razbijanje šifri

MAINTAiNiNG ACCESS – alati za održavanje veze

REVERSE ENGINEERING –

HARDWARE HACKING –

REPORTING TOOLS – alati za izveštaje

U okviru svakog od ovih menija imate i podmenije sa mnoštvom alata, tako da kada bi pisali za šta se koristi svaki od ovih alata bila bi malo jedna knjiga. Uglavnom da biste naučili pojedine alate kako i šta rade potrebno je dosta rada sa njima da biste ih shvatili potpuno. O samom meniju i alatima koje Kali Linux poseduje imate više na:

[Link mogu videti samo ulogovani korisnici]

Kali Linux kao orudje za proveru sigurnosti wifi rutera ili da kažemo narodski kao sredstvo za hakovanje rutera i pronalaženje njegove šifre. Moram odmah na početku ovoga da napišem da ako vam je ovo razlog za instalaciju Kali Linux-a, onda ne mojte to raditi, jer ima mnogo boljih, lakših, jednostavnijih programa i distribucija za ovo.

Da li je se sa Kali Linux-om može razbiti nečija wifi šifra? Odgovor je DA, ali… uvek postoji jedno ali. Ovo nije nimalo lako, čak se usudjujem da kažem da je nemoguće, ako se pravilno konfiguriše wifi ruter.

Kako konfigurisati ruter da bude bezbedan?

1.) Vaša šifra za Wi-Fi. Za vašu šifru za pristup ruteru mora da stavite WPA 2 enkripcija. Zatim ova šifra mora imati 13+ karatera, a moja preporuka je i više od toga. Za šifru koristiti na primer ovakvu formulaciju “mojnicknasajtumycityjevinted”. Ova šifra ima 28 karaktera i lako se pamti. Zatim ubacite negde jedno veliko slovo ili koristite za neko “e” - “3” za neko “a” - “4” za “o” - “0” . Ovo mnogi znaju, ali se retko pridržavaju. Neki korisnici koristi samo brojeve za šifru, što je potpuna ludost, a što je najgore uzmu datum svog rodjenja u obliku DDMMGGGG. Šifra od 8,9 karaktera je vrlo problematična. Može se razbiti. Znači stavljajte veliku, jaku šifru i to je onda uredu. Ovako velika šifra se ne može razbiti, može samo na slučajno i puku sreću u smislu da je neko stavio tu reč u svoj WordList i posrećilo mu se, ali to mu dodje kao 7-ica na lotou , pa ako je neko tako srećan šta du mu radimo. E mi ćemo uvesti onda novo pravilo da na svakih par meseci promenimo šifru, makar jedno veliko slovo stavili ili dodali neki broj na kraju. Sa ovim usvojenim pravilima smo svoju šifru učinili jako sigurnom, čak bih kazao neprobojnom. Medjutim to nije sve. Da bi šifra ostala jaka, kao i vaš ruter morate i sledeće da uradite. OBAVEZNO

2.) Prvo logovanje na ruter sa default userom i passwordom, morate uraditi samo da biste promenili i default user i deafault password. Ovo morate promenti. Veliki broj korisnika ovaj korak previdi i ostavljaju samo default user i password. Neki modeli rutera nemaju mogućnost da se menja default user, ali ako to nije moguće šifra mora biti promenjena i takodje što duža i jaka. OBAVEZNO

3.) isključivanje WPS (Wireless Protect Setup). Ovo je naproblematičnija opcija koju ruteri poseduju. Preko ove opcije je najlakše pronaći šifru i za nju ima jako puno alata da se hakuje. Samo da objasnim, ako ste uradili i prvi i drugi korak, a niste ovaj kao da niste ništa napravili. Da ne bih puno objašnjavao za šta ova opcija služi, najbolje je jednostavno ovu opciju isključiti potpuno i ne korititi je uopšte. Ako postoji hardwersko isključenje ove opcije onda to uradite, ukoliko je nema onda u settingu rutera to imate. OBAVEZNO x 2

4.) Sledeće se odnosi na administraciju rutera. Mnogi ne shvataju da je ruteru moguće pristupiti i sa spoljne strane, odnosno sa strane interneta. Ako ste dopustili (a 90% ljudi jeste zato što nije upoznato) administraciju rutera sa mreže (udaljena administracija), onda je takodje moguće da se udje na ruter i da se pokupe podaci o vašim wifi šifrima, MAC adresama, znači o kompletnoj topologiji mreže. Tako da prepručujem da jedino dozvolite administraciju sa računara koji je žičano povezan na ruter. Sve ostale ne dozvoljavajte. Ukoliko vam je ipak potrebno ovo onda napravite vrlo jasna pravila, sa kojih iP adresa je moguće i ostalo. OBAVEZNO

5.) MAC Address Filtering. Ovo je dobra opcija da jednostavno dozvolite samo vašim uredjaima koji koristite i imaju te MAC adrese da mogu da pristupaju ruteru i koriste internet, mada nije nikava zaštita. POŽELJNO

6.) Firewall na ruteru( ako ga ima) uključiti i konfigurisati. OBAVEZNO

7.) isključite da se vaša mreža prikazuje u etru. Disable broadcast SSiD opcija. Ako ovo isključite imaćete jedan korak više pri povezivanju vaših uredjaj na vaš ruter, a to je da ćete morati upisati i ime mreže kao i šifru. POŽELJNO

8.) Apdejt Firmware vašeg rutera. Ovo je jako dobra stvar da se naučite da radite povremeno jer time povećavate sopstvenu sigurnost. Mnogi proizvodjači rutera su upoznati sa slabostima svojih modela i gledaju da ih isprave sa prvim sledećim firmware-om. OBAVEZNO

9.) nikad nigde i nikome ne davati, odnosno upisivati vašu wifi šifru. OBAVEZNO

Ako se pridržavate ovh pravila onda ste učinili sve što možete da vaš ruter bude jako dobro zaštićen od napada. U ovom trenutku smatram da ovako konfigurisan ruter nije moguće nikako “razbiti”, mada sa druge strane možda neki tamo neko negde upravo razvija alat kako razbiti WPA2 enkripciju. To je uvek bilo i uvek će biti igra mačke i miša.

Da li je moguće da vas neko špijunira šta radite i pokupi vaše lozinke sa mnogih naloga, kao i neke bitne podatke?

Da to je moguće. To može da se radi isključivo u lokalnoj mreži (vašoj kućnoj ili na javnim mestima koja su uvek najproblematičnija i gde se dašava većina ovih napada). Od ovoga nema neke zaštite sem da na jedan jednostavan način proverite da li je mreža bezbedna, a to možete sada uraditi vrlo lako tako što ćete na primer otvoriti početnu starnicu Gmail-a,FB-a, Yahoo Mail-a,… i ako vam izađe ona bela stranica sa porukom “your connection is not private", onda je u toku MiTM (Man in The Middle) napad. Pre ovoga podrazumevam se da su sertifikati na vašem browseru uredu i da ste normalno do tada otvarali te stranice. Šta se dešava kod ovog napada? Napadač sav saobraćaj sa vašeg komjutera preusmerava da ide prako njegovog kompjutera i upotrebom drugih alata pronalazi vaše šifre,vidi koje stranice posećujete i slično. Ovo je moguće samo raditi u realnom vremenu. Ako ste u kućnoj mreži, a uradili ste sve da zaštitite ruter, znači niko nije upao na mrežu, onda pronadjite vašeg ukućana koji koristi računar sa Kalijem i namlatite ga  , ako ste pak na javnom mestu jedino racionalno rešenje je da se diskonektujete sa te mreže. , ako ste pak na javnom mestu jedino racionalno rešenje je da se diskonektujete sa te mreže.

Da li je moguće da neko upadne na vaš kompjuter i preuzme kontolu nad njim?

Da i ovo je moguće i bez obzira na sistem. Moguće je na Windows-u ,Linixu i Unix-u. Mac nisam koristio nikada, tako da nisam upoznat sa tim da li je i njega moguće hakovati.

Kako se to radi. Na Kali Linuxu postoji izvrstan alat metasploit (msfvenom od ove verzije) koji je automatizovan i sadrži bazu svih mogućih sigurnosnih propusta na svim sistemima. Da ne pomislite da je ovo baš lagana rabota, potrebno je malo više znanja da ovako nešto sprovedete u delo. Upotrebom odredjenih slabosti koje sistem poseduje moguće je uzeti kompletnu kontrolu nad drugim računarom,a čija adresa nije 127.0.0.1. Ako hakujete računar čija je iP 127.0.0.1 može se desiti da imate nekih problema posle  Ovo je sve bilo moguće na starim OS-a tipa Win 98,2000,XP … kao i na Linuxima. Medjutim upotrebom FW-a ova mogućnost dramatično opada, čak preko 90% rekao bih. Tako da preporučujem uvek upotrebu FW-a na svakom sistemu. Bez njega se ne ide ni na jednu mrežu uključujući i kućnu. Na novijim sistemima koje većina koristi od Windos 7 pa na dalje te mogućnosti su vrlo skučene, odnosno zaista treba da budete izuzetno dobar poznavalac OS-a, kako radi, kao i da poznajete njihove slabosti da biste bili u mogućnosti da ovo sprovedete u delo. Ovo je sve bilo moguće na starim OS-a tipa Win 98,2000,XP … kao i na Linuxima. Medjutim upotrebom FW-a ova mogućnost dramatično opada, čak preko 90% rekao bih. Tako da preporučujem uvek upotrebu FW-a na svakom sistemu. Bez njega se ne ide ni na jednu mrežu uključujući i kućnu. Na novijim sistemima koje većina koristi od Windos 7 pa na dalje te mogućnosti su vrlo skučene, odnosno zaista treba da budete izuzetno dobar poznavalac OS-a, kako radi, kao i da poznajete njihove slabosti da biste bili u mogućnosti da ovo sprovedete u delo.

Kali Linux nije ništa posebno siguran sistem u odnosu na druge Linux sisteme. Boluje i on od istih rupa kao i svi Linuxi sem eventaualno Tails-a koga nisam nikada proveravao po tom pitanju tako da ne znam kako se on ponaša, ali verujem sa obzirom na način kako je napravljen da radi da je prilično siguran.

Da dodam da kada završite konfigurisanje vašeg sistema (svakog) i rutera onda posetite jednu od sledećih stranice i vidite da li imate neke otvorene portove.

[Link mogu videti samo ulogovani korisnici]

[Link mogu videti samo ulogovani korisnici]

Ovo je jako dobar način da proverite da li ste konfigursali vaš sistem dobro i sigurno. Ako skeniranja pokažu da nemate otvorene portove, onda ste mirni, ako ih imate zatvarjte ih.

Kako koristiti Kali Linux? Ako hoćete da učite najbolje da ga instalirate na računar i da imate lokalnu mrežu sa još najmanje jednim računarom koji na primer ima multi sistemime i da onda jedno po jedno savladjujete i uvidjate slabosti svakog sistema. Ako nešto otkrijete i etički ste haker onda lepo to objavite, prvo kontaktirate proizvodjača opreme o otkrivenoj slabosti, zatim vas oni obaveste da su to primili i ispravili i posle toga ponosno objavite vaš hak i postanete poznati u tom svetu. Možete dobiti i posao zbog ovoga. Takodje Kali Linux možete instalirati na Virtualnoj Mašini i sa nje raditi. Kod ovog slučaja možete hakovati svog domaćina odnosno sistem na kome je instalarana Virtualna Mašina. Live uptreba Kali Linuxa je jedno za neke brze radnje tipa “hack and go”  ali ima nekih limitacija u odnosu na instalacionu verziju, medjutim ako build-ujete svoju verziju onda je to prava stvar. ali ima nekih limitacija u odnosu na instalacionu verziju, medjutim ako build-ujete svoju verziju onda je to prava stvar.

Ovo sve gore pomenuto je samo vrh ledenog brega kako je Kali moguće koristiti. To zavisi od vašeg znanja, vaše mašte, kako šta kombinujete i mnogih drugih faktora.

Nadam se da sam vam barem malo pomogao oko toga kako je moguće Kali Linux koristiti, za šta se koristi i što je najvažnije da sam dao rešenja kako se zaštititi od nekih zlonamernih upada, jer sam uvek za to da svačija bezbednost na računaru bude na što višem nivou. Takodje ovde sam samo pisao o kućnim mrežama i ličnoj upotrebi računara.

Namerno sam bio uopšten u svojim objašnjenjima, dao sam ih samo teorijski kako se rade, praksa je nešto sasvim drugo.

|