|

Poslao: 24 Nov 2009 14:02

|

offline

- Pridružio: 24 Nov 2009

- Poruke: 128

- Gde živiš: Zemun

|

Helooo svima!!!!

Imam jedan "mali" problem, a nov sam na forumu pa vas molim za malu pomoc!

Obrazlozicu svoj problem a Vas molim da me uputite na stranicu gde je vec ta tema obradjena (ukoliko postoji) ili na neko resenje.

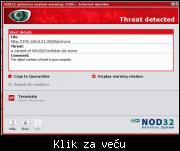

Naime, pre par meseci mi se u mrezi pojavio win32 conficker.AA (slika 1), i u tom periodu su me zvali ljudi iz Euneta i rekli kako ce me staviti na spam listu ukoliko ne resim problem. Ja sam problem resio tako sto sam oborio sisteme na svim racunarima, tj resio sam problem sa Eunetom, jer od tada nemam primedbe sa njihove strane. Oni sada kazu da nema vise nezeljenog saobracaja, ali meni Nod i dalje izbacuje isti prozor!!!!! E sad sve ovo ne bi bilo strasno da mi mailovi nisu od jednom BLOKIRANI!!!! Kada ukucam moju IP adresu na spamcop.net ona se nalazi u blokadi, tj ne mogu da odlaze mailovi sa te IP adrese!!!!!!!!!!!!! Nije mi resenje da promenim IP adresu!!!!!!

Pleaseeeeeeeeeeeee HELP!!!!!

|

|

|

|

|

Registruj se da bi učestvovao u diskusiji. Registrovanim korisnicima se NE prikazuju reklame unutar poruka.

|

|

|

Poslao: 24 Nov 2009 19:30

|

offline

- Kerber

- Počasni građanin

- Pridružio: 25 Mar 2004

- Poruke: 816

|

Obavezno instaliraj patch sa sledećeg linka ukoliko nisi

[Link mogu videti samo ulogovani korisnici]

na svim mašinama (dobro obrati pažnju na verziju Windows-a), a prethodno dobro pročešljaj mašine sa MalwareBytes Antimalware.

Kad potvrdiš da su sistemi čisti i da nema više infekcije obrati se spamcop-u da te skinu sa liste.

|

|

|

|

|

|

|

Poslao: 03 Dec 2009 11:51

|

offline

- Pridružio: 24 Nov 2009

- Poruke: 128

- Gde živiš: Zemun

|

skenirao sam sve racunare sa MalwareBytes i pronasao je par "virusa" (ili cega vec) koje je obrisao. Koliko vidim na sajtu koji si mi prosledio svi servicePack-ovi su 1 ili 2, a te vec imam jer su instalirani pri samoj instalaciji OS! Da li da ponovo skidam Pack ili ne?

I pored brisanja sumnjivih tacaka uz pomoc MalwareBytes meni je adresa blokirana. Upravo pokusavam da skeniram sve racunare uz pomoc Nortona koji se nalazi na "ZDRAVOM" racunaru, tacnije laptopu koji je tek kupljen (jer mi ponestaje ideja, a znam da nekada zarazeni racunar i pored instalacije novog anti virusa i skeniranja istog nece prikazati nista - kao da nije zarazen).

Javljam sta sam uradio sa ovim skeniranjem!!!!!

TNX Kerber!!!!!!!!

|

|

|

|

|

|

|

Poslao: 03 Dec 2009 14:16

|

offline

- Kerber

- Počasni građanin

- Pridružio: 25 Mar 2004

- Poruke: 816

|

Prvo da ti se izvinim, uputio sam te na pogresan patch.

Ovo je pravi link [Link mogu videti samo ulogovani korisnici]

A sam patch je ovde [Link mogu videti samo ulogovani korisnici] za Windows XP SP2.

Pre nego sto ga primenis pusti KidoKiller [Link mogu videti samo ulogovani korisnici] da proveri sistem za conficker/kido infekciju

P.S. Kad zavrsis sa celom ovom guzvom gledaj da ubacis SP3 na sve Windows XP masine.

|

|

|

|

|

|

|

|

|

Poslao: 07 Dec 2009 12:40

|

offline

- Pridružio: 24 Nov 2009

- Poruke: 128

- Gde živiš: Zemun

|

Napisano: 07 Dec 2009 12:38

ljudi sve sto ste mi rekli sam uradio, ali i dalje me blokiraju!!!!

tacnije u petak sam uspeo da deblokiram mail ali evo danas sam opet u blokadi!  (((((((((((((( ((((((((((((((

Bacite pogled na ovaj tekst (skinuo sam ga sa sajta spamcop.net jer me oni blokiraju)

Recently (April/May 2003), we have been seeing a new type of spam. It appears to originate on normal Windows computers, sometimes inside corporate firewalls. We theorize that spam-sending "malware" has been installed accidentally by careless users or even through the exploitation of security holes ((zabranjeno)ing). Thus, these Windows computers suffer yet another "infection".

There appear to be several different types of software, or modes to it's operation. In one mode, it sends directly on port-25 to recipient mailservers. In another, it uses the Microsoft Outlook proprietary mail-sending protocol to send out via Hotmail mailservers. This protocol is handled over WebDAV, and the headers will show Hotmail servers using the DAV protocol. Most common recently, the software (or more likely, it's user, the spammer) uses the mailserver provided by your own ISP.

In any case, it leaves little trace as to its origin and is undetectable from the outside. The only clue is the IP address and the date/time of the occurance. The real confusion begins when the infected system is part of a network using Network Address Translation (NAT) to proxy connections for internal hosts. It should be emphasized that some modes of operation bypass outbound mailservers and send directly to the recipient system or via Hotmail's servers.

Blocking port-25 at the firewall can stop the first mode, but it is very difficult to stop the DAV protocol method globally, since that is transmitted over normal port-80 (www) connections. It is also problematic blocking a system from the mailserver which it is authorized to use - the system can no longer send legitimate mail.

If you have any more information about this problem, please post it in the forum and it will be added to this FAQ. Specifically, it would be nice to bring this malware into "the lab" and figure out its exact operating parameters - how to remove it, how to detect it, and what it does exactly. One theory about how it is controlled - it may poll a secret URL to receive instructions on what spam to send, and who to send it to. Another theory is that it logs onto a secret IRC channel to receive commands (an tried-and-true control method).

Update:

One possible route of infection may be exploitation of a buffer overflow in Microsoft IIS 5.0. Microsoft has released a patch to correct this exploit. Information and links to the patch are available at [Link mogu videti samo ulogovani korisnici]

Obratite paznju na deo o "Update"-u. Ako sam dobro shvatio problem pravi IIS. Ja imam instaliran Visual Studio 2008 (naravno kao i sve u Srbiji i ova verzija je crakovana) da li je moguce da mi on pravi problem?

Dopuna: 07 Dec 2009 12:39

A evo izvestaj iz Malearebytes-a:

Malwarebytes' Anti-Malware 1.41

Verzija baze podataka: 3284

Windows 5.1.2600 Service Pack 3

7.12.2009 12:37:20

mbam-log-2009-12-07 (12-37-20).txt

Tip skeniranja: Kompletno Skeniranje (C:\|D:\

Skeniranih objekata: 267987

Proteklo vreme: 1 hour(s), 8 minute(s), 20 second(s)

Inficirani procesi u memoriji: 0

Inficirani moduli u memoriji: 0

Inficirani kljuèevi u registru: 0

Inficirane vrednosti u registru: 0

Inficirani podaci u registru: 0

Inficirane fascikle: 0

Inficirane datoteke: 0

Inficirani procesi u memoriji:

(Maliciozne stavke nisu detektovane)

Inficirani moduli u memoriji:

(Maliciozne stavke nisu detektovane)

Inficirani kljuèevi u registru:

(Maliciozne stavke nisu detektovane)

Inficirane vrednosti u registru:

(Maliciozne stavke nisu detektovane)

Inficirani podaci u registru:

(Maliciozne stavke nisu detektovane)

Inficirane fascikle:

(Maliciozne stavke nisu detektovane)

Inficirane datoteke:

(Maliciozne stavke nisu detektovane)

Dopuna: 07 Dec 2009 12:40

Ajde dajte jos neku ideju!!!!

Ne mogu da verujem da pravi ovoliki problem a gotovo sam siguran da je u pitanju neka "GLUPOST"!!!!!!!!!

|

|

|

|

|

|

|

Poslao: 07 Dec 2009 14:08

|

offline

- Kerber

- Počasni građanin

- Pridružio: 25 Mar 2004

- Poruke: 816

|

goran9888 ::@vladimir_tubic

1. Instaliraj SP3. (moze doci do zagusenja sistema posto nije instaliran na svezem Windowsu-bilo je par tema na forumu o tome)

2. Instaliraj noviju verziju NOD32 a to je verzija 4.

3. Scan-iranje racunara vrsi iz SAFE MODE-a Windows-a jer se vrlo tesko i retko brise malware iz aktivnog Windows-a (NORMAL MODE)

Kako uci u safe mode:

-> [Link mogu videti samo ulogovani korisnici]

Samo da napomenem da se "normalan" mod preporučuje za Malwarebytes AntiMalware od strane samih autora programa.

@vladimir_tubic

Izvrši update AntiMalware-a na verziju 1.42 pa ga ponovo pusti da skenira (u "normalnom" modu).

Tekst koji si naveo se odnosi na već matoru stvar (April/May 2003) tako da ga slobodno zaboravi.

Skini

[Link mogu videti samo ulogovani korisnici]

[Link mogu videti samo ulogovani korisnici]

i ponovo pročešljaj sisteme sa njima. Možda je nešto promaklo nod-u i malware-u.

|

|

|

|

|

|

|

|